HTL Rennweg Security Day – 27. November 2024

Am 27. November 2024 startet ein ganz neues Highlight an der HTL Rennweg: der erste Security Day! An diesem spannenden Tag dreht sich alles um die Themen IT Security und Industrial Security. Für euch, die Schülerinnen und Schüler der 3. bis 5. Jahrgänge der Fachrichtungen IT und Mechatronik, bedeutet das:

- Eintauchen in die Welt der Sicherheitstechnologien

- hautnah erleben, was in der digitalen Zukunft wirklich zählt

- wertvolle Praxiseinblicke direkt von Expert:innen aus der Branche sammeln!

Was Euch erwartet

Der Security Day bietet:

- inspirierende Workshops

- CTF Games (Capture the Flag)

- spannende Vorträge

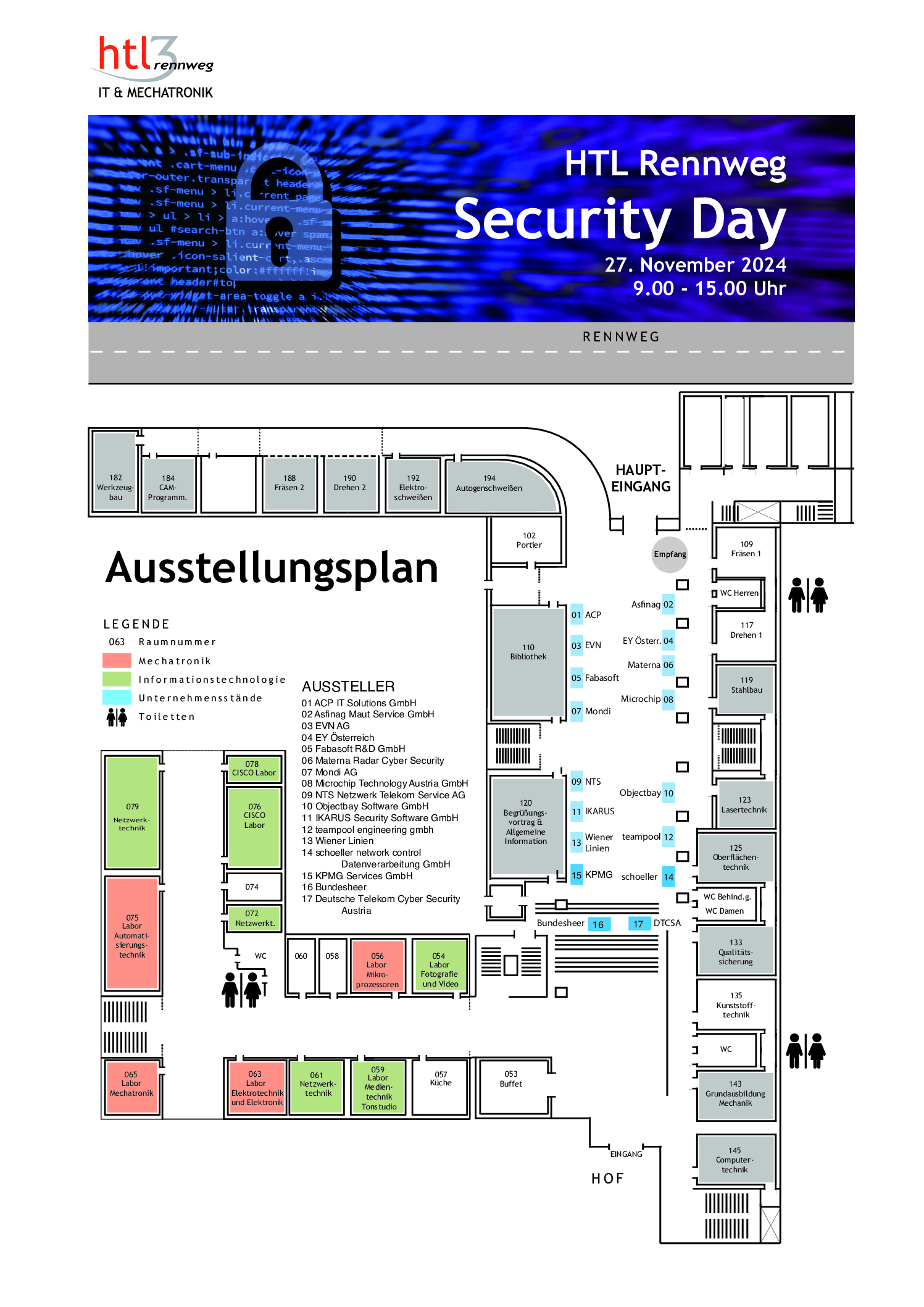

- eine beeindruckende Ausstellung, in der führende Unternehmen ihre innovativen Lösungen präsentieren.

Ihr habt die Chance, Wissen zu tanken, Kontakte zu knüpfen und vielleicht sogar erste berufliche Weichen zu stellen.

Spezielle Angebote für die 5. Klassen

Für die 5. Klassen gibt es zusätzlich fachspezifische Podiumsdiskussionen zum Thema „Job Hiring“. Hier habt ihr die Möglichkeit, direkt Fragen an Expert:innen zu stellen und wertvolle Einblicke in die aktuellen Anforderungen und Erwartungen der Berufswelt zu gewinnen.

Bitte bringt alle eure Laptops mit, damit ihr aktiv an den Workshops und den CTF Games teilnehmen könnt. So könnt ihr das Gelernte direkt anwenden und euer Wissen in spannenden Challenges testen!

Die Teilnahme ist für alle verpflichtend und wird von der im Stundenplan angegebenen Lehrkraft begleitet.

HTL3R Security Day Schedule

| Klasse | Raum | 8:50 – 9:40 | 9:55 – 10:45 | 10:45 – 11:35 | 11:35 – 12:25 | 12:35 – 13:25 | 13:25 – 14:15 |

| 3AI | 356 | Konica Minolta Business Solutions Austria GmbH: NIS2, Pentetst, Awareness Beispiele von Hacking Attacken | Fabasoft R&D GmbH: Sicherheit in Softwareentwicklung, Applikationen und Betrieb | Firmenausstellung | Mittagspause | Cloudflight: „Why you can sign in with Google“, einen Vortrag/WS über Web Auth Standards/ Identity and Access management e.g. OAuth, OIDC, SSO | WienIT: Cybersecurity |

| 3BI | 359 | Dynatrace: Wie schützt man ein großes Softwareunternehmen wie Dynatrace vor Angriffen | Firmenausstellung | Flughafen Wien AG: Netzwerksegmentierung | Mittagspause | NTS NETZWERK TELEKOM SERVICE AG: NTS Security Consulting | Cloudflight: „Why you can sign in with Google“, einen Vortrag/WS über Web Auth Standards/ Identity and Access management e.g. OAuth, OIDC, SSO |

| 3AFI | 357 | Bechtle Austria GmbH: Identity & Access Management in Bezug auf M365 oder IAM | Mediengruppe Wiener Zeitung: Umsetzung einer ISO 27001 (Informationssicherheit) Zertifizierung | Mediengruppe Wiener Zeitung: Umsetzung einer ISO 27001 (Informationssicherheit) Zertifizierung | Firmenausstellung | Mittagspause | Bundesheer: Cyberverteidigung und die Rolle des Österreichischen Bundesheeres in der digitalen Sicherheit |

| 3BFN | 363 | Fabasoft R&D GmbH: Sicherheit in Softwareentwicklung, Applikationen und Betrieb | Bechtle Austria GmbH: Identity & Access Management in Bezug auf M365 oder IAM | Axians ICT Austria: IT Security | Firmenausstellung | Mittagspause | Bundesheer: Cyberverteidigung und die Rolle des Österreichischen Bundesheeres in der digitalen Sicherheit |

| 4AI | 259 | Objectbay Software GmbH: Securitylücken in einer Applikation (Details folgen noch) | ORF: Hackern auf der Spur – der Kampf gegen Bedrohungen der Medienwelt | Firmenausstellung | Mittagspause | Materna Radar Cyber Security: Vortrag: Tausend und Ein Scan – Märchen, Mythen und handfeste Wahrheiten über Vulnerability Scans und Schwachstellen. Thema für CTF: Angriffe erkennen mit Elastic Security | Materna Radar Cyber Security: Vortrag: Tausend und Ein Scan – Märchen, Mythen und handfeste Wahrheiten über Vulnerability Scans und Schwachstellen. Thema für CTF: Angriffe erkennen mit Elastic Security |

| 4BI | 225 | IKARUS Security Software GmbH: Wie läuft eine Lösegeldforderung im Cyberspace ab | Objectbay Software GmbH: Securitylücken in einer Applikation (Details folgen noch) | ORF: Hackern auf der Spur – der Kampf gegen Bedrohungen der Medienwelt | Mittagspause | Firmenausstellung | Bundesheer: Cyberverteidigung und die Rolle des Österreichischen Bundesheeres in der digitalen Sicherheit |

| 4CN | 254 | Deutsche Telekom Cyber Security Austria GmbH: Behebung von Sicherheitsvorfällen in der Praxis | Firmenausstellung | Mittagspause | Fortinet Austria GmbH: Workshop und CTF Beschreibung: Vortragsthema rund um Security oder Awaress möglich | Fortinet Austria GmbH: Workshop und CTF Beschreibung: Vortragsthema rund um Security oder Awaress möglich | Fortinet Austria GmbH: Workshop und CTF Beschreibung: Vortragsthema rund um Security oder Awaress möglich |

| 4AM | 375 | Microchip Technology Austria GmbH: Securing an Embedded Device | Deutsche Telekom Cyber Security Austria GmbH: Behebung von Sicherheitsvorfällen in der Praxis | Mondi AG: Die Entschlüsselung der Verpackung | Robert Bosch AG: Security on Wheels: Die neuen Herausforderungen der Fahrzeug-Sicherheit | Mittagspause | Firmenausstellung |

| 4BM | 361 | Microchip Technology Austria GmbH: Securing an Embedded Device | Mondi AG: Die Entschlüsselung der Verpackung | Firmenausstellung | Mittagspause | Mediengruppe Wiener Zeitung: Umsetzung einer ISO 27001 (Informationssicherheit) Zertifizierung | Mediengruppe Wiener Zeitung: Umsetzung einer ISO 27001 (Informationssicherheit) Zertifizierung |

| 4CM | 377 | Microchip Technology Austria GmbH: Securing an Embedded Device | Mondi AG: Die Entschlüsselung der Verpackung | T-Systems Austria GesmbH: T-Center: Hochverfügbarkeits- und Hochsicherheitsrechenzentrum der T-Systems Austria | Firmenausstellung | Mittagspause | Robert Bosch AG: Security on Wheels: Die neuen Herausforderungen der Fahrzeug-Sicherheit |

| 5AI | 261 | Konica Minolta Business Solutions GmbH & Sophos: IT Security / Endpoint Protection mit Sophos (Vortrag) | Konica Minolta Business Solutions GmbH & Sophos: IT Security / Endpoint Protection mit Sophos (Vortrag) | Objectbay Software GmbH: Securitylücken in einer Applikation (Details folgen noch) | EY Österreich: Künstliche Intelligenz | Mittagspause | Firmenausstellung |

| 5BI | 257 | Axians ICT Austria: IT Security | BMD Systemhaus GesmbH: KI trifft Security – Was kann man unter Sicherheit im KI-Kontext verstehen – welche Anwendungsfälle gibt es und worauf sollte man Rücksicht nehmen | Konica Minolta Business Solutions GmbH & Sophos: IT Security / Endpoint Protection mit Sophos (Vortrag) | Konica Minolta Business Solutions GmbH & Sophos: IT Security / Endpoint Protection mit Sophos (Vortrag) | Mittagspause | Firmenausstellung |

| 5CN | 276 | Firmenausstellung | Materna Radar Cyber Security: Vortrag: Tausend und Ein Scan – Märchen, Mythen und handfeste Wahrheiten über Vulnerability Scans und Schwachstellen. Thema für CTF: Angriffe erkennen mit Elastic Security | Materna Radar Cyber Security: Vortrag: Tausend und Ein Scan – Märchen, Mythen und handfeste Wahrheiten über Vulnerability Scans und Schwachstellen. Thema für CTF: Angriffe erkennen mit Elastic Security | Mittagspause | ACP IT Solutions GmbH: Vortrag und CTF: SOC in der Praxis | ACP IT Solutions GmbH: Vortrag und CTF: SOC in der Praxis |

| 5AM | 154 | Firmenausstellung | ZTH: Ausgewählte Fälle der IT-Forensik | ZTH: Ausgewählte Fälle der IT-Forensik | Robert Bosch AG: Security on Wheels: Die neuen Herausforderungen der Fahrzeug-Sicherheit | Mittagspause | Asfinag Maut Service GmbH: Technische und operative IT Security bei einem Betreiber kritischer Infrastruktur |

| 5BM | 263 | Firmenausstellung | Kontron Transportation GmbH: Security in der Bahnindustrie | ZTH: Ausgewählte Fälle der IT-Forensik | Robert Bosch AG: Security on Wheels: Die neuen Herausforderungen der Fahrzeug-Sicherheit | Mittagspause | Asfinag Maut Service GmbH: Technische und operative IT Security bei einem Betreiber kritischer Infrastruktur |

| 5CM | 279 | Robert Bosch AG: Security on Wheels: Die neuen Herausforderungen der Fahrzeug-Sicherheit | T-Systems Austria GesmbH: T-Center: Hochverfügbarkeits- und Hochsicherheitsrechenzentrum der T-Systems Austria | Kontron Transportation GmbH: Security in der Bahnindustrie | Mittagspause | Firmenausstellung | teampool engineering gmbh: Karriere Möglichkeit als Konstrukteur im Maschinenbau |

| 8:50 - 9:40 | 9:55 - 10:45 | 10:45 - 11:35 | 11:35 - 12:25 | 12:35 - 13:25 | 13:25 - 14:15 | 14:15 - 15:05 | |

|---|---|---|---|---|---|---|---|

| 3AI | Ort: LIZ | 120 Dynatrace: Die Nadel im Heuhaufen: Wie man eine große Softwarefirma wie Dynatrace vor Cyberangriffen schützt | Ort: 3AI | 356 Fabasoft R&D GmbH: Sicherheit in Softwareentwicklung, Applikationen und Betrieb | Ort: AULA Firmenausstellung | Ort: 3AI | 356 Mittagspause | Ort: 3AI | 356 Cloudflight: "Why you can sign in with Google", einen Vortrag/WS über Web Auth Standards/ Identity and Access management e.g. OAuth, OIDC, SSO | Ort: 3AI | 356 WienIT: Cybersecurity | |

| 3BI | Ort: LIZ | 120 Dynatrace: Die Nadel im Heuhaufen: Wie man eine große Softwarefirma wie Dynatrace vor Cyberangriffen schützt | Ort: AULA Firmenausstellung | Ort: 3BI | 359 Flughafen Wien AG: Netzwerksegmentierung | Ort: 3BI | 359 Mittagspause | Ort: 3BI | 359 NTS NETZWERK TELEKOM SERVICE AG: NTS Security Consulting | Ort: 3BI | 359 Cloudflight: "Why you can sign in with Google", einen Vortrag/WS über Web Auth Standards/ Identity and Access management e.g. OAuth, OIDC, SSO | |

| 3CI | Ort: 3CI | 271 Microsoft: Ist Multifaktor Authentifizierung wirklich sicher? Fragen und Antworten | Ort: AULA Firmenausstellung | Ort: Konferenzsaal | 172 Axians ICT Austria: IT Security | Ort: 3CI | 271 Flughafen Wien AG: Netzwerksegmentierung | Ort: 3CI | 271 Mittagspause | Ort: 3CI | 271 NTS NETZWERK TELEKOM SERVICE AG: NTS Security Consulting | |

| 3AFI | Ort: 3AFI | 357 Bechtle Austria GmbH: Identity & Access Management in Bezug auf M365 oder IAM | Ort: 3AFI | 357 Mediengruppe Wiener Zeitung: Umsetzung einer ISO 27001 (Informationssicherheit) Zertifizierung | Ort: 3AFI | 357 Mediengruppe Wiener Zeitung: Umsetzung einer ISO 27001 (Informationssicherheit) Zertifizierung | Ort: AULA Firmenausstellung | Ort: 3AFI | 357 Mittagspause | Ort: Konferenzsaal | 172 Bundesheer: Cyberverteidigung und die Rolle des Österreichischen Bundesheeres in der digitalen Sicherheit | |

| 3BFN | Ort: 3BFN | 363 Fabasoft R&D GmbH: Sicherheit in Softwareentwicklung, Applikationen und Betrieb | Ort: 3BFN | 363 Bechtle Austria GmbH: Identity & Access Management in Bezug auf M365 oder IAM | Ort: Konferenzsaal | 172 Axians ICT Austria: IT Security | Ort: AULA Firmenausstellung | Ort: 3BFN | 363 Mittagspause | Ort: Konferenzsaal | 172 Bundesheer: Cyberverteidigung und die Rolle des Österreichischen Bundesheeres in der digitalen Sicherheit | |

| 4AI | Ort: 4AI | 259 Objectbay Software GmbH: Securitylücken in einer Applikation (Details folgen noch) | Ort: 4AI | 259 ORF: Hackern auf der Spur - der Kampf gegen Bedrohungen der Medienwelt | Ort: AULA Firmenausstellung | Ort: 4AI | 259 Mittagspause | Ort: 4AI | 259 Materna Radar Cyber Security: Vortrag: Tausend und Ein Scan – Märchen, Mythen und handfeste Wahrheiten über Vulnerability Scans und Schwachstellen. Thema für CTF: Angriffe erkennen mit Elastic Security | Ort: 4AI | 259 Materna Radar Cyber Security: Vortrag: Tausend und Ein Scan – Märchen, Mythen und handfeste Wahrheiten über Vulnerability Scans und Schwachstellen. Thema für CTF: Angriffe erkennen mit Elastic Security | |

| 4BI | Ort: 4BI | 225 IKARUS Security Software GmbH: Cyber Resilience - Made in Europe. Strategien für digitale Sicherheit | Ort: 4BI | 225 Objectbay Software GmbH: Securitylücken in einer Applikation (Details folgen noch) | Ort: 4BI | 225 ORF: Hackern auf der Spur - der Kampf gegen Bedrohungen der Medienwelt | Ort: 4BI | 225 Mittagspause | Ort: AULA Firmenausstellung | Ort: Konferenzsaal | 172 Bundesheer: Cyberverteidigung und die Rolle des Österreichischen Bundesheeres in der digitalen Sicherheit | |

| 4CN | Ort: 4CN | 254 Deutsche Telekom Cyber Security Austria GmbH: Behebung von Sicherheitsvorfällen in der Praxis | Ort: AULA Firmenausstellung | Ort: 4CN | 254 Mittagspause | Ort: 4CN | 254 Fortinet Austria GmbH: Workshop und CTF | Ort: 4CN | 254 Fortinet Austria GmbH: Workshop und CTF | Ort: 4CN | 254 Fortinet Austria GmbH: Workshop und CTF | |

| 4AM | Ort: Konferenzsaal | 172 Microchip Technology Austria GmbH: Securing an Embedded Device | Ort: 4AM | 375 Deutsche Telekom Cyber Security Austria GmbH: Behebung von Sicherheitsvorfällen in der Praxis | Ort: 4AM | 375 Mondi AG: Die Entschlüsselung der Verpackung | Ort: Konferenzsaal | 172 Robert Bosch AG: Security on Wheels: Die neuen Herausforderungen der Fahrzeug-Sicherheit | Ort: 4AM | 375 Mittagspause | Ort: AULA Firmenausstellung | |

| 4BM | Ort: Konferenzsaal | 172 Microchip Technology Austria GmbH: Securing an Embedded Device | Ort: Konferenzsaal | 172 Mondi AG: Die Entschlüsselung der Verpackung | Ort: AULA Firmenausstellung | Ort: 4BM | 361 Mittagspause | Ort: 4BM | 361 Mediengruppe Wiener Zeitung: Umsetzung einer ISO 27001 (Informationssicherheit) Zertifizierung | Ort: 4BM | 361 Mediengruppe Wiener Zeitung: Umsetzung einer ISO 27001 (Informationssicherheit) Zertifizierung | |

| 4CM | Ort: Konferenzsaal | 172 Microchip Technology Austria GmbH: Securing an Embedded Device | Ort: Konferenzsaal | 172 Mondi AG: Die Entschlüsselung der Verpackung | Ort: 4CM | 377 T-Systems Austria GesmbH: T-Center: Hochverfügbarkeits- und Hochsicherheitsrechenzentrum der T-Systems Austria | Ort: AULA Firmenausstellung | Ort: 4CM | 377 Mittagspause | Ort: 4CM | 377 Robert Bosch AG: Security on Wheels: Die neuen Herausforderungen der Fahrzeug-Sicherheit | |

| 5AI | Ort: 5AI | 261 Konica Minolta Business Solutions GmbH & Sophos: Wettlauf gegen die Hacker. Workshop und CTF an einem realitätsnahen Beispiel | Ort: 5AI | 261 Konica Minolta Business Solutions GmbH & Sophos: Wettlauf gegen die Hacker. Workshop und CTF an einem realitätsnahen Beispiel | Ort: 5AI | 261 Objectbay Software GmbH: Securitylücken in einer Applikation (Details folgen noch) | Ort: 5AI | 261 EY Österreich: Künstliche Intelligenz | Ort: 5AI | 261 Mittagspause | Ort: AULA Firmenausstellung | Ort: LIZ | 120 Podiumsdiskussion MEDT |

| 5BI | Ort: 5BI | 257 Axians ICT Austria: IT Security | Ort: 5BI | 257 BMD Systemhaus GesmbH: KI trifft Security - Was kann man unter Sicherheit im KI-Kontext verstehen - welche Anwendungsfälle gibt es und worauf sollte man Rücksicht nehmen | Ort: 5BI | 257 Konica Minolta Business Solutions GmbH & Sophos: Wettlauf gegen die Hacker. Workshop und CTF an einem realitätsnahen Beispiel | Ort: 5BI | 257 Konica Minolta Business Solutions GmbH & Sophos: Wettlauf gegen die Hacker. Workshop und CTF an einem realitätsnahen Beispiel | Ort: 5BI | 257 Mittagspause | Ort: AULA Firmenausstellung | Ort: LIZ | 120 Podiumsdiskussion MEDT |

| 5CN | Ort: AULA Firmenausstellung | Ort: 5CN | 276 Materna Radar Cyber Security: Vortrag: Tausend und Ein Scan – Märchen, Mythen und handfeste Wahrheiten über Vulnerability Scans und Schwachstellen. Thema für CTF: Angriffe erkennen mit Elastic Security | Ort: 5CN | 276 Materna Radar Cyber Security: Vortrag: Tausend und Ein Scan – Märchen, Mythen und handfeste Wahrheiten über Vulnerability Scans und Schwachstellen. Thema für CTF: Angriffe erkennen mit Elastic Security | Ort: 5CN | 276 Mittagspause | Ort: 5CN | 276 ACP IT Solutions GmbH: Vortrag und CTF: SOC in der Praxis | Ort: 5CN | 276 ACP IT Solutions GmbH: Vortrag und CTF: SOC in der Praxis | Ort: 079 Podiumsdiskussion NWT |

| 5AM | Ort: AULA Firmenausstellung | Ort: 5AM | 154 ZTH: Ausgewählte Fälle der IT-Forensik | Ort: LIZ | 120 Kontron Transportation GmbH: Security in der Bahnindustrie | Ort: Konferenzsaal | 172 Robert Bosch AG: Security on Wheels: Die neuen Herausforderungen der Fahrzeug-Sicherheit | Ort: 5AM | 154 Mittagspause | Ort: LIZ | 120 Asfinag Maut Service GmbH: Technische und operative IT Security bei einem Betreiber kritischer Infrastruktur | Ort: Konferenzsaal | 172 Podiumsdiskussion MECHATRONIK |

| 5BM | Ort: AULA Firmenausstellung | Ort: 5BM | 263 Kontron Transportation GmbH: Security in der Bahnindustrie | Ort: 5BM | 263 ZTH: Ausgewählte Fälle der IT-Forensik | Ort: Konferenzsaal | 172 Robert Bosch AG: Security on Wheels: Die neuen Herausforderungen der Fahrzeug-Sicherheit | Ort: 5BM | 263 Mittagspause | Ort: LIZ | 120 Asfinag Maut Service GmbH: Technische und operative IT Security bei einem Betreiber kritischer Infrastruktur | Ort: Konferenzsaal | 172 Podiumsdiskussion MECHATRONIK |

| 5CM | Ort: 5CM | 279 Robert Bosch AG: Security on Wheels: Die neuen Herausforderungen der Fahrzeug-Sicherheit | Ort: 5CM | 279 T-Systems Austria GesmbH: T-Center: Hochverfügbarkeits- und Hochsicherheits-rechenzentrum der T-Systems Austria | Ort: LIZ | 120 Kontron Transportation GmbH: Security in der Bahnindustrie | Ort: 5CM | 279 Mittagspause | Ort: AULA Firmenausstellung | Ort: 5CM | 279 teampool engineering gmbh: Karriere Möglichkeit als Konstrukteur im Maschinenbau | Ort: Konferenzsaal | 172 Podiumsdiskussion MECHATRONIK |